通常のログインメージ

MFA設定後のログインメージ

ルートアカウントはAWSに対するフルアクセス権限を持っているため、もし第三者に流出し悪用されてしまうと甚大な損害を被る恐れがあります。

そうした事故を防止するためにMFA(他要素認証)を使用することが強く推奨されています。

MFAとは、通常使用するアカウントパスワートは別に、常時変化する第2のパスワード(ワンタイムパスワード)を使用することでセキュリティを強化する仕組みのことです。

第2のパスワードは特定のMFAデバイス(自分のスマホやPC端末など)からのみ取得できるため、仮にアカウントパスワードが流出しても、端末を自分が所持している限りは第三者にアカウントを悪用されるリスクを限りなく低くできます。

当記事では、MFAの設定方法についてご説明します。

MFAの設定手順

マネジメントコンソールでIAMの管理画面を開く

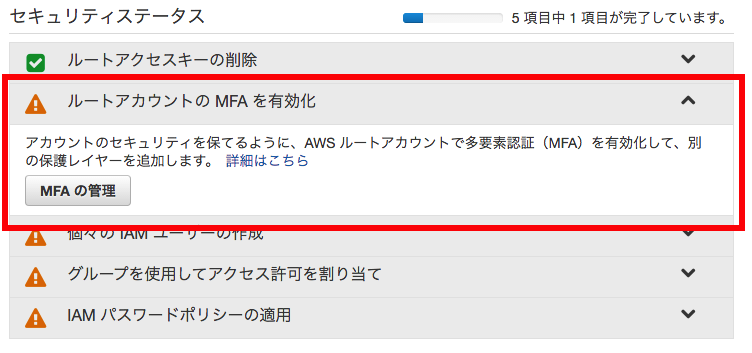

IAMのダッシュボードを開くと、セキュリティステータスが表示されます。

アカウント作成直後では、5項目中4項目が未実施となっているので、これらを1つずつ対応してセキュリティを高めてやる必要があります。

今回はルートアカウントにMFAの設定をするので「ルートアカウントのMFAを有効化」をクリックしてから「MFAの管理」をクリックします。

MFAデバイスの選択

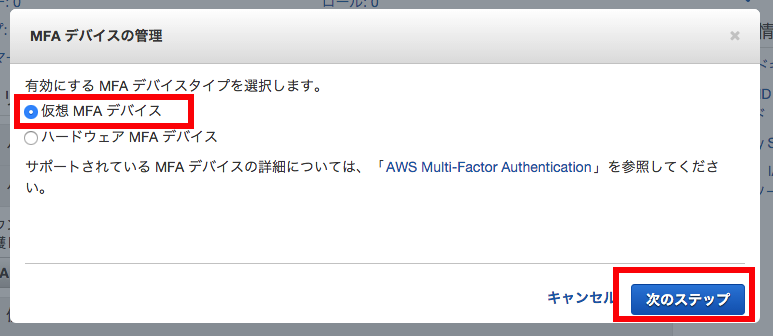

次にMFAデバイスを選択します。

今回はスマホでワンタイムパスワードを発行するようにするので、「仮想MFAデバイス」を選択して「次のステップ」へ進みます。

スマホにアプリのインストール

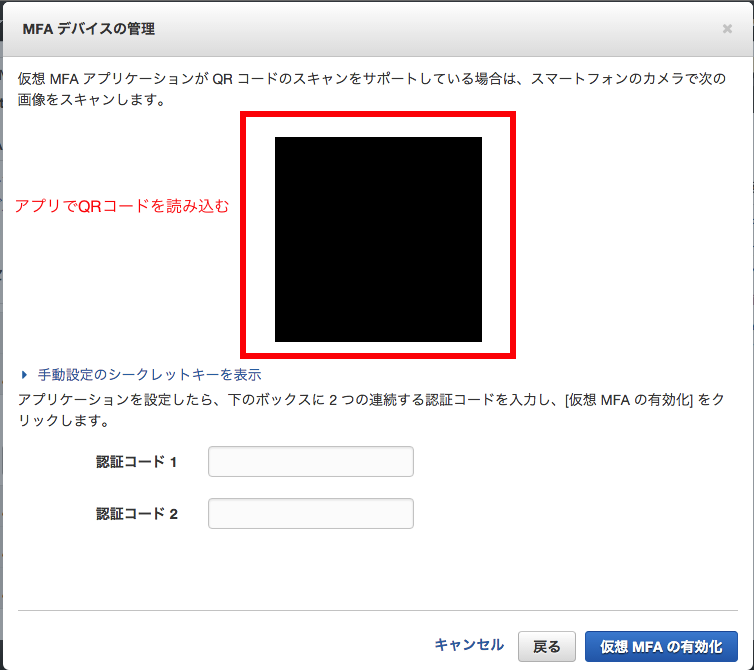

さて、画面には何やらQRコードが出ているかと思いますが、これをスマホアプリの Authenticator で読み込みます。

Authenticatorはgoogleが公開している無料アプリで、AWSに限らず様々な場面で使用できる二段階認証アプリです。

AuthenticatorでQRコードを読み取る

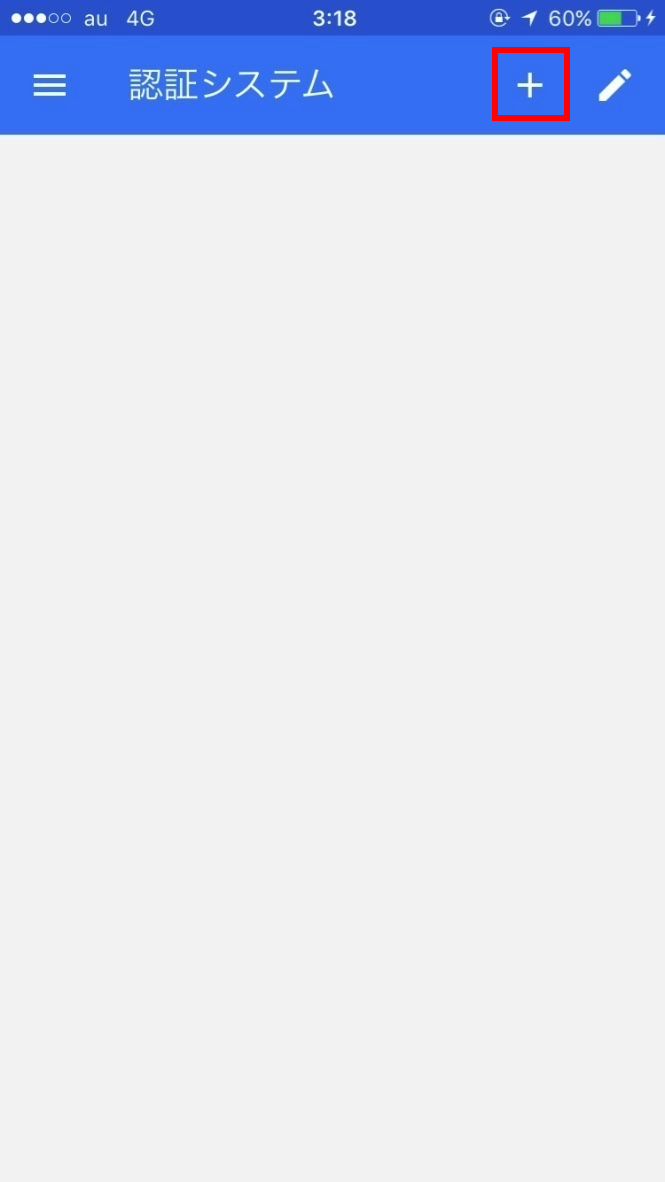

インストールが済んだらアプリを起動し、画面右上の + をタップします。

次に、画面下部の「バーコードをスキャン」をタップします。

QRコードの読込みモードになるので、PC画面上に表示されているQRコードを読み取ります。

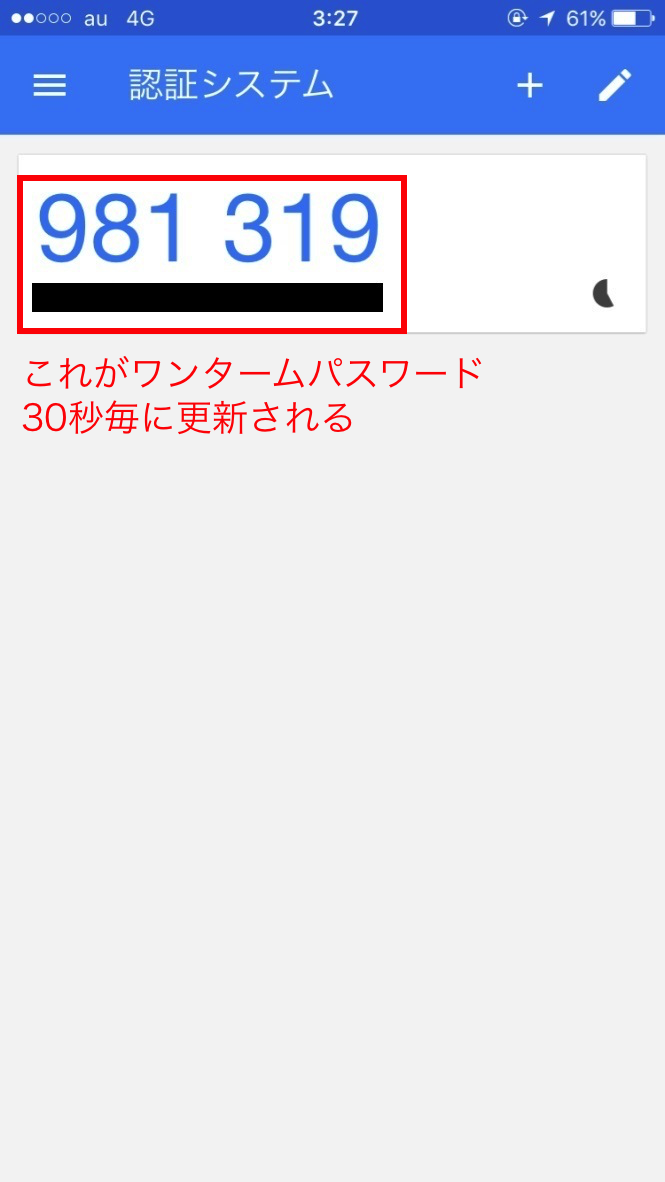

読込みを完了すると、MFAデバイスにはこのような画面が表示されます。

大きく表示されている数字がワンタイムパスワードです。

このパスワードは30秒毎に自動更新されます。

AWSルートアカウントとMFAデバイスを関連付ける

では、MFAデバイスに表示されているこのワンタイムパスワードとAWSルートアカウントを紐付けてみましょう。

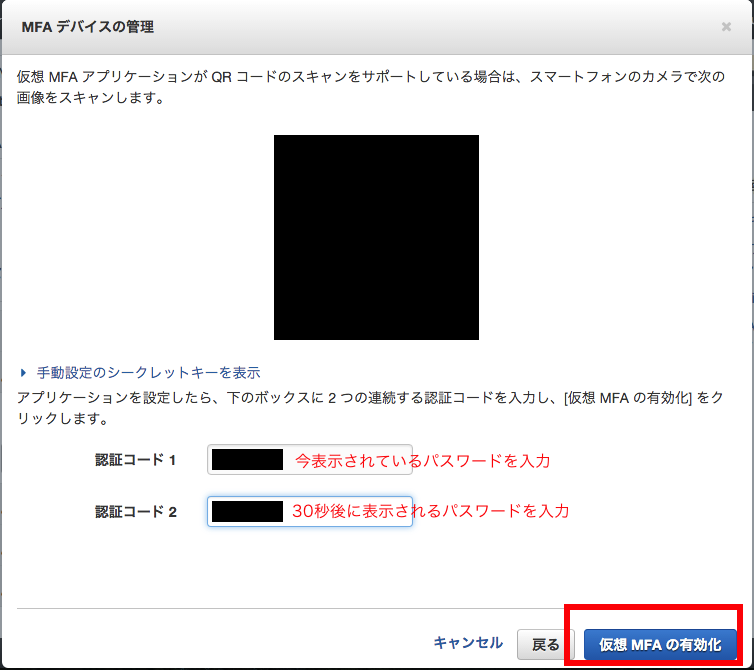

PC画面には「認証コード1」と「認証コード2」の入力欄があります。

ここに、MFAデバイスに表示されるワンタイムパスワードを入力していきます。

今表示されているパスワードを「認証コード1」に入力し、30秒待ってから、次に表示されるパスワードを「認証コード2」に入力します。

どちらも入力したら、次のパスワードに切り替わる前までに「仮想MFAの有効化」をクリックします。

設定完了

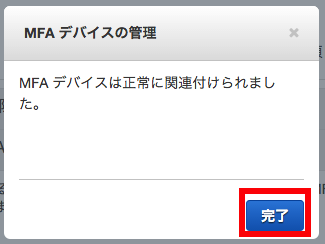

有効化が完了すると、完了メッセージが表示されます。

「完了」をクリックしてメッセージを閉じます。

設定確認

画面をリロードすると、セキュリティステータスが更新されています。

MFAの設定はこれで完了です。

サインアウト

せっかくなので、動作確認をしてみましょう。

画面右上からサインアウトします。

サインアップ

右上から再度サインアップします。

ルートアカウントで認証

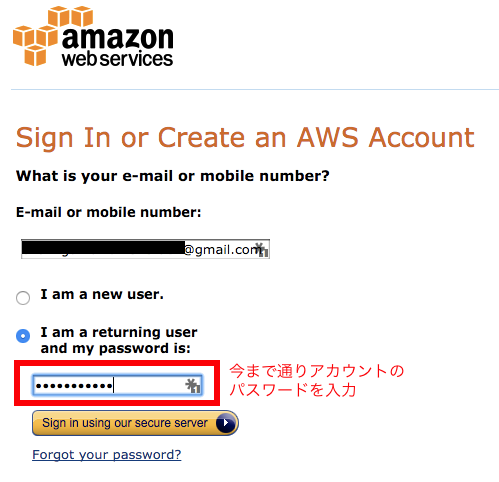

ルートアカウントでログインしてみます。

まずは今まで通り、ルートアカウントのIDとパスワードを入力してから「Sign in Using our secure server」をクリックします。

今まではこれでAWSにログインできていました。

MFA認証

今回からはさらにワンタイムパスワードの入力が必要です。

MFAデバイスを開き、表示されているパスワードを入力します。

これでログインできるはずです。

まとめ

今回はAWSでの二段階認証の設定方法について説明しました。

MFAを設定することで、仮にルートアカウントの情報が第三者に漏洩しても、MFAデバイスが手元にあれば不正使用は回避できます。

しかし、これは逆に言うと、もしMFAデバイスを紛失してしまうと自分自身もログインできなくなることを意味します。

持ち物の管理にはくれぐれも気をつけましょう。

万が一、紛失してしまった場合は、サポートに問い合わせてMFAを無効化してもらう必要があります。

二段階認証はアカウントを守るために必須のセキュリティ対策です。

ルートアカウントだけでなくIAMユーザにも設定できますので、基本的には全てのアカウントに対して設定することが望ましいですね。

こんな記事も読まれてます

|

20代30代の客先常駐ITエンジニアが最速で年収を上げる方法 この記事の所要時間: 約 14分56秒

この記事の所要時間: 約 14分56秒 もしあなたが以下の3つ全てに該当するエンジニアであれば、今すぐにでも転職をオススメします。 客先常駐型のエンジニアとして働いている 案件の途中で契約を切られるこ … |